Conexiones SSH

3/19/20254 min read

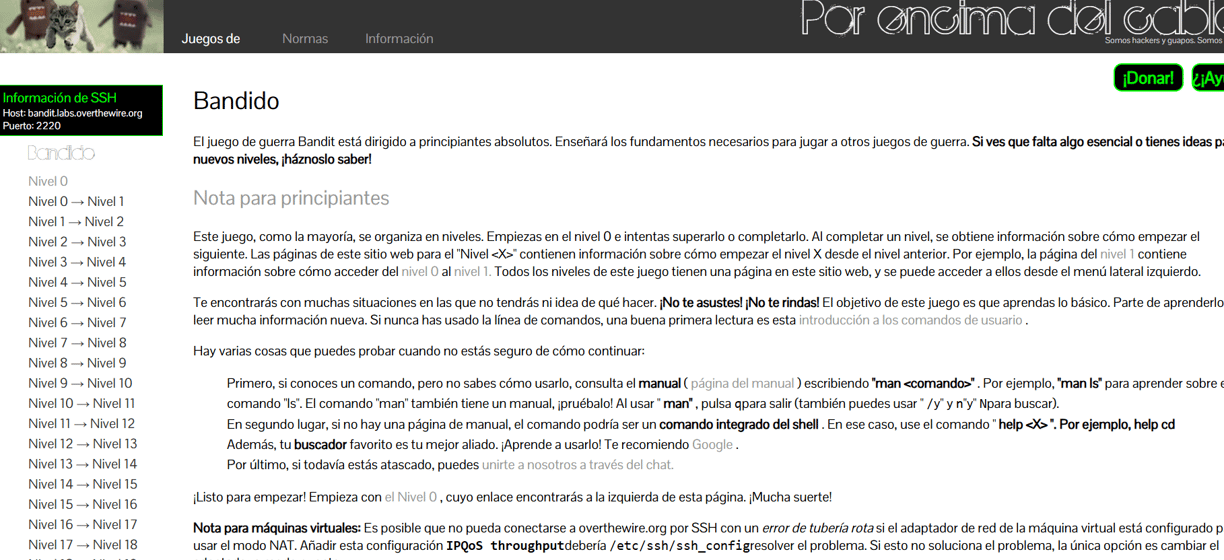

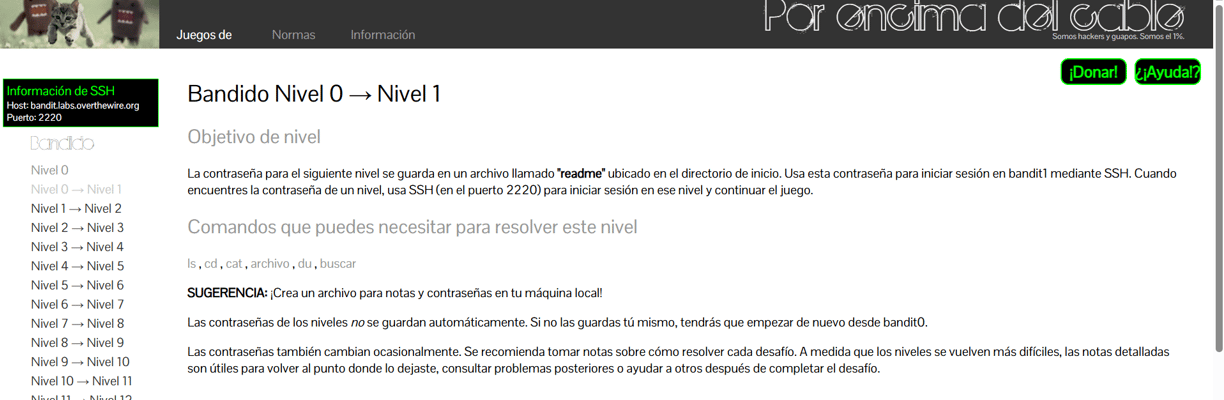

Primeramente que nada vamos a explicar que es esto del SSH entrando a esta página web https://overthewire.org/wargames/bandit/ Donde vamos a estar trasteando un poco el ssh y aprendiendo nuevos conceptos. Como vemos a la izquierda hay varios niveles, los cuales vamos a ir trasteando por el camino...

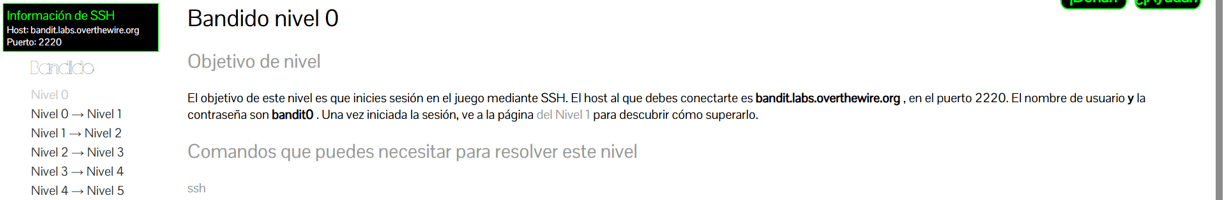

Accediendo al Nivel 0 Podremos observar que nos dicen que el "juego" empieza con SSH Conectándonos a bandit.labs.overthewire.org mediante el puerto 2220 con nombre de usuario y contraseña bandit0 Todo esto mediante SSH.

¿Qué es SSH? SSH es el nombre de un protocolo y del programa que lo implementa cuya principal función es el acceso remoto a un servidor por medio de un canal seguro en el que toda la información está cifrada.

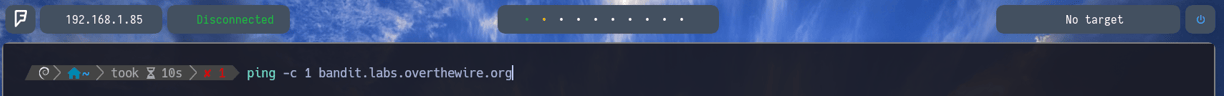

$ ping -c 1 bandit.labs.overthewire.org - Haremos un ping para comprobar que la máquina esta activa.

Como programa, ping es una utilidad de diagnóstico en redes de ordenadores que comprueba la conectividad y latencia del anfitrión local con otro equipo remoto de una red a nivel IP.

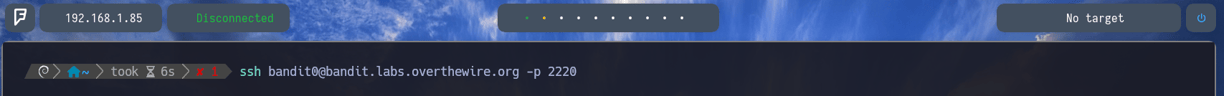

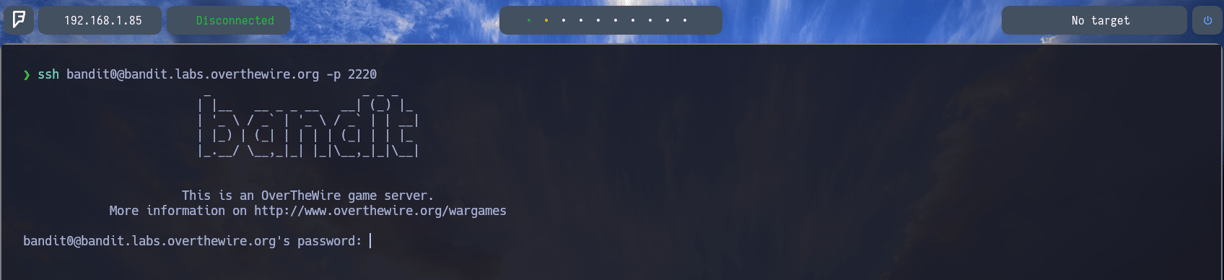

$ ssh bandit0@bandit.labs.overthewire.org -p 2220 - Y de esta manera nos vamos a conectar a la máquina bandit.

La sintaxis seria la siguiente: ssh (comando para conectarnos remotamente de manera cifrada a una máquina) bandit0 (nombre del usuario para poder acceder de manera remota) bandit.labs.overthewire.org (Dirección ip o nombre asignado por el DNS) -p ( Parámetro para indicar por que puerto deseamos conectarnos) 2220 (Puerto por el cual nos vamos a conectar según indica la página para poder realizar las tareas)

Nos aparecerá lo siguiente, debemos escribir la contraseña bandit0 . Como nos indica en la página de bandit que hemos visto anteriormente.

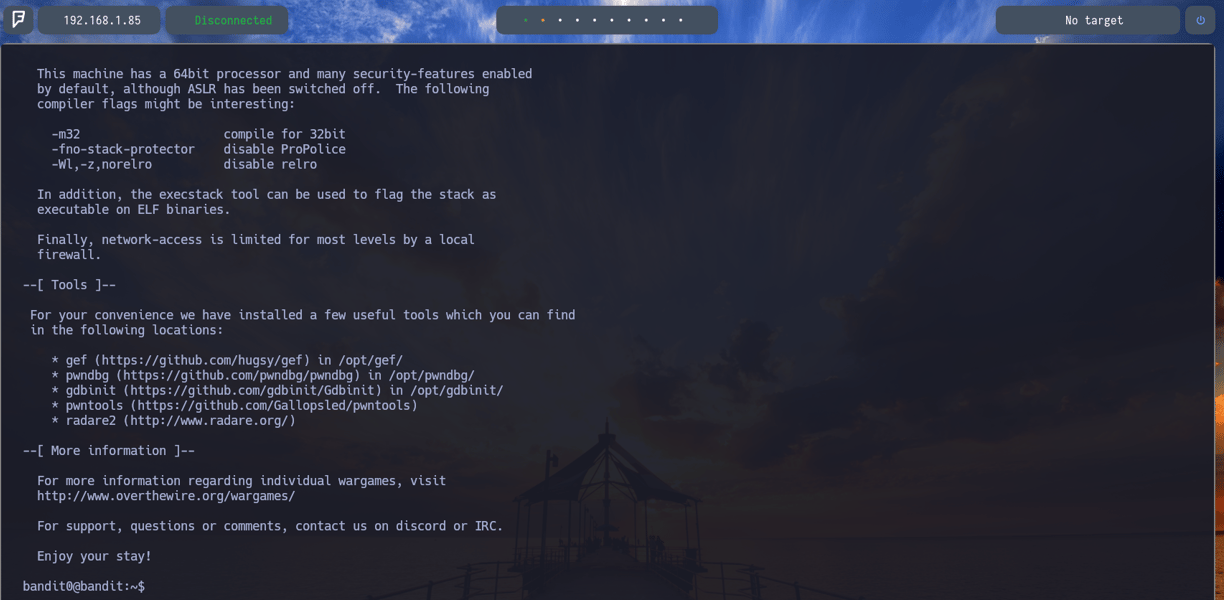

Como podemos ver ya nos salta como bandit0 en la parte inferior y la máquina bandit. bandit0@bandit

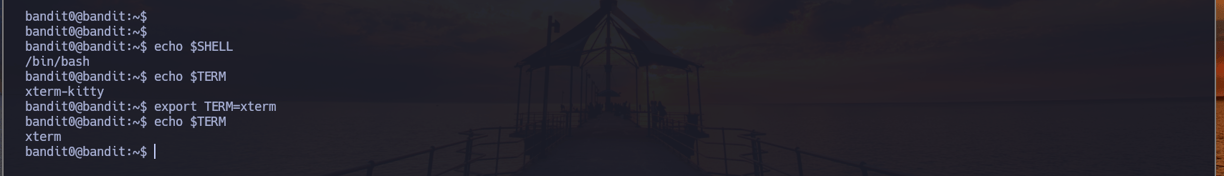

Haremos un $ echo $TERM para comprobar que terminal estamos empleando porque en mi caso si hago un CTRL + L no me logra limpiar la terminal. Entonces la podemos cambiar de xterm-kitty a xterm de la siguiente manera $ export TERM=xterm que sería nuestra terminal común. Y una vez echo si volvemos a hacer un $ echo $TERM vemos que se ha modificado a xterm sin problema. Por lo tanto para limpiar el terminal con CTRL + L Nos funcionará sin problema alguno. Esto es opcional a realizar.

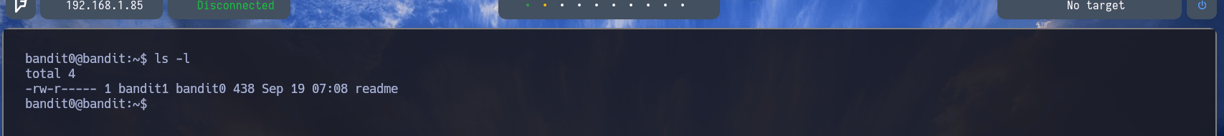

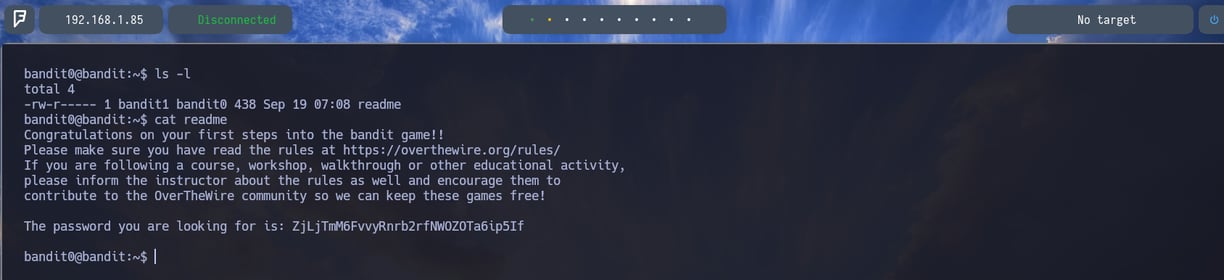

$ls -l - Para poder listar el contenido de la carpeta actual. Como podemos ver observamos el archivo readme que como hemos aprendido anteriormente vemos como propietario bandit1 y grupo propietario bandit0. Como somos bandit0 pertenecemos a grupos. ¿Y qué permisos tienen grupos? Exacto, pueden únicamente leer. Por lo tanto vamos a listar el contenido del archivo readme a ver que encontramos...

Como podemos observar nos salta la FLAG/BANDERA Para poder acceder al siguiente usuario ZjLjTmM6FvvyRnrb2rfNWOZOTa6ip5If.

Ahora si observamos lo que nos indica bandit nos da pistas para poder resolver cada nivel. Como indicandonos que la contraseña se guarda en el archivo "readme" Y seguido de esto nos da pistas y sugerencias.. Por lo tanto vamos a ver que tal se nos da esto...

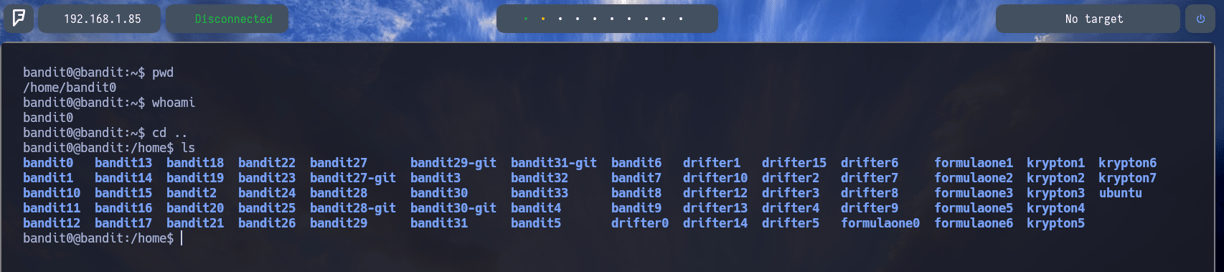

Ahora haciendo un pwd podemos ver que nos encontramos en /home/bandit0 y somos con whoami bandit0. Seguidamente si hacemos un cd .. para encontrarnos en el directorio /home podremos ver la cantidad de usuarios que existen que serían los niveles siguientes.

Entonces, vamos a acceder al usuario bandit1 a ver que nos depara...

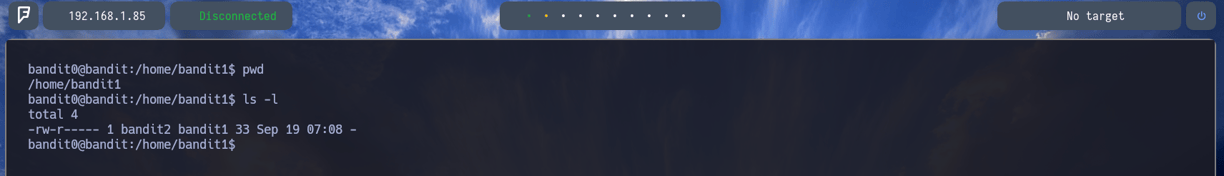

Si accedemos al directorio de bandit1 podemos listar el contenido y vemos que aparece un archivo con nombre -. Pero como observamos seguimos siendo bandit0, por lo tanto al ver los permisos sobre dicho archivo no tenemos ninguno. Por lo tanto deberemos convertirnos en bandit1 Para lograr la siguiente flag/bandera